碎念時間

經歷了前面的 20 幾天的 Web3 CTF 學習,想必各位都覺得有點無聊,剛好我們的 Damn Vulnerable DeFi 也告一段落了,所以決定寫一下有趣的東西

相信有玩過這些東西的已經大概猜到我想幹嘛了 XD

Airmon-ng WTF

爲了使用這個工具,我會選擇使用 vm 的 kali linux,那至於要怎麼安裝的話可以參考我去年的鐵人賽

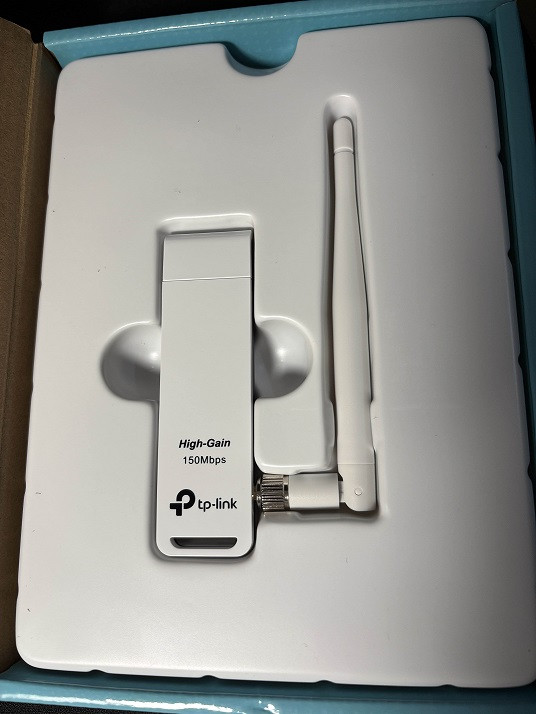

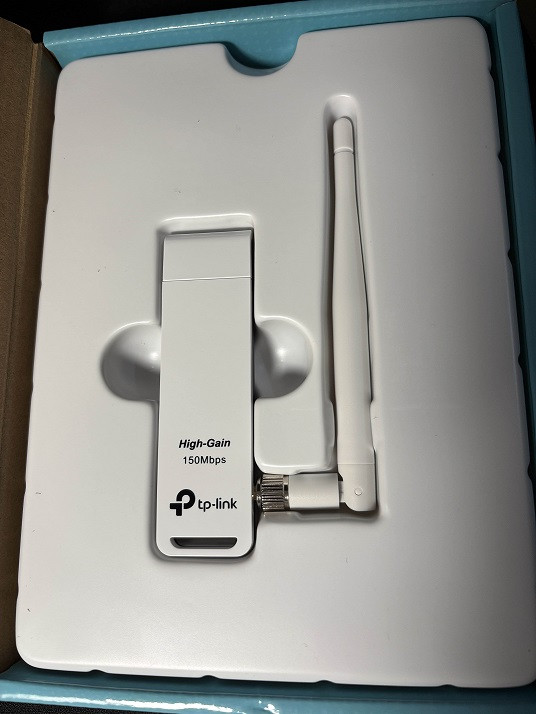

那基本上 Airmon-ng 是一個已經由別人寫好的腳本,沒錯我是 script kiddie,那他的功能主要是啟用網卡的 monitor mode,那主要的用處就是進行網絡發現以及流量監聽,當然,前提是使用的網卡支援 monitor mode,所以我選擇上面的外接網卡來使用,因爲大部分電腦內建的網卡是不支援這項功能的

這項工具主要是利用 IEEE 802.11 協定來進行網路偵測,封包嗅探,WEP和 WPA/WPA2-PSK 破解等行爲,會使用到這項工具下的其它套件,以下是 Airmon-ng 所包含的套件:

- aircrack-ng :破解WEP以及WPA(字典攻擊)金鑰

- airdecap-ng :通過已知金鑰來解密WEP或WPA嗅探資料

- airmon-ng :將網卡設定為監聽模式

- aireplay-ng :封包注入工具

- airodump-ng :封包嗅探:將無線網路資料輸送到PCAP或IVS檔案並顯示網路資訊

- airtun-ng :建立虛擬管道

- airolib-ng :儲存、管理ESSID密碼列表

- packetforge-ng :建立封包注入用的加密包。

- Tools :混合、轉換工具

- airbase-ng :軟體類比AP

- airdecloak-ng :消除pcap檔案中的WEP加密

- airdriver-ng :無線裝置驅動管理工具

- airolib-ng :儲存、管理ESSID密碼列表,計算對應的金鑰

- airserv-ng :允許不同的行程訪問無線網卡

- buddy-ng :easside-ng的檔案描述

- easside-ng :和AP存取點通訊

- tkiptun-ng :WPA/TKIP攻擊

- wesside-ng :自動破解WEP金鑰

那我們會利用其中幾個套件來進行一些小小的實作,之後幾天就可以好好期待一下啦